Blog

IT-Sicherheitsframeworks: Grundlagen, Unterschiede und Beispiele im Überblick

Sicherheitsframeworks helfen dabei, IT-Risiken gezielt zu identifizieren, zu bewerten und fortlaufend zu überwachen. Doch welche Art von Framework ist für Ihr Unternehmen am vorteilhaftesten?

Katrina Dalao

Sr. Content Marketing Specialist

6. März 2023

Der Weg zu einem ganzheitlichen Informationssicherheitsprogramm führt über etablierte Frameworks. Zusammen mit branchenspezifischen Regularien bilden diese das Fundament, um Unternehmensdaten effektiv vor Bedrohungen und Schwachstellen zu schützen.

Schlagzeilen wie der Datenschutzvorfall bei Marriott, bei dem Informationen von bis zu 500 Millionen Gästen offengelegt wurden, oder das Datenleck bei Twitter, von dem über 200 Millionen Nutzerkonten betroffen waren, unterstreichen die zentrale Bedeutung eines belastbaren Sicherheitsprogramms.

Obwohl Unternehmen unterschiedlich strukturiert sind, gelten Sicherheitsframeworks allgemein als bewährte Grundlage für den Aufbau eines Informationssicherheitsprogramms. CISOs und andere Sicherheitsexperten nutzen sie, um Aufgaben zu identifizieren und zu priorisieren sowie ihr Engagement für Informationssicherheit nachzuweisen.

Was ist ein Sicherheitsframework?

Ein Sicherheitsframework besteht aus Richtlinien, Leitsätzen und bewährten Verfahren. Diese dienen dazu, die Informationssicherheitsrisiken eines Unternehmens zu steuern. Wie der Name bereits andeutet, bieten Frameworks die notwendige Struktur, um interne Daten wirksam vor Cyberbedrohungen und Schwachstellen zu schützen.

Sicherheitsframeworks ermöglichen es IT-Sicherheitsexperten durch die Festlegung einheitlicher Standards, den aktuellen Sicherheitsstatus ihres Unternehmens besser zu verstehen und sich gezielt auf Audits vorzubereiten.

Die Frameworks lassen sich flexibel an branchenspezifische Vorschriften, Compliance-Ziele und individuelle Sicherheitsanforderungen anpassen. Durch die Einführung relevanter Standards können Unternehmen zielgerichtet Maßnahmen definieren und ein durchdachtes, individuelles Risikomanagement aufbauen.

Welche Arten von Cybersicherheitsframeworks gibt es?

IT- und Cybersicherheitsframeworks lassen sich - je nach Zielsetzung und Reifegrad - in drei grundlegende Kategorien unterteilen.

1. Kontrollframeworks

Kontrollframeworks bilden die Grundlage jedes Sicherheitsprogramms, da sie die spezifischen Kontrollen und Prozesse definieren, die dabei helfen, Bedrohungen abzuwehren. Selbst wenn Unternehmen mit einzelnen Sicherheitsmaßnahmen arbeiten, bieten Kontrollframeworks einen systematischen Ansatz, um Sicherheitsrisiken proaktiv zu begegnen und die Compliance zu gewährleisten. Kontrollframeworks helfen bei

- der Entwicklung einer ersten Sicherheitsstrategie und Roadmap,

- der Definition eines Basissets an Kontrollen,

- der Bewertung der aktuellen technischen Fähigkeiten,

- der Priorisierung der Implementierung von Kontrollen.

Beispiele: NIST SP 800-53, CIS Critical Security Controls

2. Programmframeworks

Programmframeworks zielen darauf ab, eine übergeordnete Sicht auf die Sicherheitsbemühungen eines Unternehmens zu bieten. Mit zunehmender Reife der Programme ermöglichen diese Frameworks den Führungskräften ein besseres Verständnis der allgemeinen Sicherheitslage. Zu den Aufgaben von Programmframeworks gehören

- die Bewertung des aktuellen Stands des derzeitigen Sicherheitsprogramms,

- die Entwicklung eines umfassenden Sicherheitsprogramms,

- die Messung der Reife des Programms und der Vergleich mit Branchenstandards,

- die Vereinfachung der Kommunikation mit Führungskräften.

Beispiele: ISO 27001, NIST CSF

3. Risikoframeworks

In der Regel greifen ausgereifte Sicherheitsprogramme auf passende Risikoframeworks zurück. Der Fokus liegt dabei auf Kontrollen, die erforderlich sind, um die Aktivitäten des Unternehmens im Hinblick auf bestehende Sicherheitsrisiken zu überprüfen, zu analysieren und angemessen zu priorisieren. Risikorahmen helfen bei

- der Definition der erforderlichen Schritte zur Risikobewertung und -steuerung,

- der strukturierten Gestaltung eines Risikomanagementprogramms,

- der Identifizierung, Messung und Quantifizierung von Risiken,

- der Priorisierung sicherheitsrelevanter Maßnahmen und Prozesse.

Beispiele: NIST 800-39, NIST 800-37, NIST 800-30

Diese 18 Sicherheitsframeworks sollten Sie kennen

Welches Framework am besten zu Ihrem Unternehmen passt, hängt vom Reifegrad Ihres Sicherheitsprogramms, von Ihren strategischen Zielen sowie von branchenspezifischen und regulatorischen Standards ab. Im Folgenden finden Sie eine Übersicht der bekanntesten Sicherheitsframeworks und -standards.

ISO 27000-Serie

Die ISO 27000-Serie wurde von der Internationalen Organisation für Normung (ISO) entwickelt und gilt weltweit als anerkannter Standard im Bereich Cybersicherheit. Sie lässt sich branchenübergreifend anwenden, setzt jedoch ein implementiertes Informationssicherheits-Managementsystem (ISMS) voraus, um Daten zu managen und vor Risiken zu schützen.

Von besonderer Relevanz sind die Normen ISO 27001 (ISO/IEC 27001), welche die Anforderungen an ein ISMS definiert, und ISO 27002, welche konkrete Leitlinien zur Entwicklung geeigneter ISMS-Maßnahmen bereitstellt.

Mehr zu ISO 27001 und aktuellen Neuerungen finden Sie hier.

NIST Cybersecurity Framework

Das NIST Cybersecurity Framework (NIST CSF) wurde im Februar 2013 vom US-amerikanischen National Institute of Standards and Technology mit dem Ziel veröffentlicht, die kritische Infrastruktur der USA besser vor Cyberangriffen zu schützen.

Sektoren wie die Energieversorgung, das Gesundheitswesen, die Kommunikation und das Verkehrswesen gelten als besonders gefährdet und müssen daher besonders hohe Sicherheitsstandards erfüllen. Das NIST CSF setzt auf ein risikobasiertes Vorgehen und gliedert seine Sicherheitsmaßnahmen in fünf Phasen: Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen.

Auch wenn das Framework nur für US-Bundesbehörden verpflichtend ist, eignet es sich aufgrund seiner Flexibilität hervorragend für Unternehmen aller Größen und Branchen zur gezielten Verbesserung ihrer Sicherheitslage.

NIST Special Publications

Im Gegensatz zum NIST CSF enthalten die NIST Special Publications (NIST SP) deutlich detailliertere technische Spezifikationen, Empfehlungen und Referenzmaterialien.

Die ursprünglich für US-Bundesbehörden und deren externe Dienstleister konzipierte NIST SP-Serie eignet sich ebenfalls für Unternehmen jeder Art, die ein belastbares Cybersicherheitsprogramm aufbauen möchten. Sie ist in drei Kategorien unterteilt:

- NIST SP 800-Serie: Fokus auf Computersicherheit

- NIST SP 500-Serie: Themen der Informationstechnologie und zugehörige Dokumentation

- NIST SP 1800-Serie: Praxisleitfäden zur Cybersicherheit (im Vergleich zu den Serien 800 und 500 relativ neu)

SOC1 und SOC2

Die vom American Institute of Certified Public Accountants (AICPA) entwickelten Prüfstandards SOC 1 und SOC 2 bewerten, wie Dienstleistungsunternehmen mit Kundendaten und dem Risikomanagement von Drittparteien umgehen. An dieser Stelle enden jedoch bereits ihre Gemeinsamkeiten.

Bei SOC 1 werden interne Kontrollen geprüft, die sich auf die Finanzberichterstattung eines Dienstleisters auswirken. SOC 2 bewertet hingegen Kontrollen im Hinblick auf die Trust Services Principles des AICPA - Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz - und fokussiert sich damit stärker auf IT- und Datenschutzaspekte. Daneben gibt es noch den SOC 3-Bericht, der dem SOC 2-Bericht inhaltlich ähnelt, aber speziell für Stakeholder und ein breiteres Publikum aufbereitet ist.

HIPAA und HITRUST CSF

Bei HIPAA und HITRUST CSF handelt es sich um zwei Cybersicherheitsframeworks zum Schutz von Patientendaten (Protected Health Information, PHI).

Der Health Insurance Portability and Accountability Act (HIPAA) ist ein US-amerikanisches Bundesgesetz aus dem Jahr 1996, das Datenschutz- und Sicherheitsanforderungen im Gesundheitswesen regelt. Es gilt für sogenannte „Covered Entities”, also beispielsweise Gesundheitsdienstleister, Krankenversicherungen und Verrechnungsstellen. Obwohl es keine offizielle HIPAA-Zertifizierung gibt, überwacht das Office for Civil Rights (OCR) des US-Gesundheitsministeriums die Einhaltung des Gesetzes.

HITRUST ist hingegen eine privatwirtschaftliche Organisation, die mit dem HITRUST CSF ein eigenes Compliance-Framework entwickelt hat. Dieses kombiniert verschiedene Sicherheitsstandards und Datenschutzvorgaben, die für alle Unternehmen, die mit sensiblen Daten arbeiten, relevant sind. Wichtig dabei ist: HITRUST kann bei der Umsetzung von HIPAA behilflich sein, ersetzt die Anforderungen jedoch nicht und stellt keinen Nachweis für HIPAA-Compliance dar.

Hier erfahren Sie mehr über die Unterschiede zwischen HIPAA und HITRUST.

PCI DSS

Der Payment Card Industry Data Security Standard (PCI DSS) ist ein weltweit anerkanntes Rahmenkonzept für Unternehmen, die Karteninhaberdaten verarbeiten, speichern oder übermitteln. Er wurde im Jahr 2004 von den führenden Kreditkartenunternehmen American Express, Discover, JCB, Mastercard und Visa ins Leben gerufen, um Kartendaten zu schützen und Betrugsfälle zu reduzieren.

PCI DSS definiert zu diesem Zweck vier Compliance-Stufen sowie zwölf verpflichtende Anforderungen, die als Best Practices für den Schutz sensibler Zahlungsdaten gelten.

DSGVO

Die im Jahr 2016 eingeführte Datenschutz-Grundverordnung (DSGVO) ist ein Rechtsrahmen der Europäischen Union, der die Privatsphäre und den Schutz personenbezogener Daten von EU-Bürgern stärken soll. Sie gilt für alle Unternehmen weltweit, die Daten von EU-Bürgern erheben oder verarbeiten, unabhängig von ihrem Firmensitz.

Alle Einzelheiten dazu finden Sie in unserem umfassenden Leitfaden zur DSGVO-Compliance.

CIS Critical Security Controls

Die Critical Security Controls des Center for Internet Security (CIS) bieten Unternehmen, die ein neues Sicherheitsprogramm aufbauen möchten, einen praxisnahen Einstieg. Die kompakte Liste umfasst 18 priorisierte Maßnahmen, die sich auf die wesentlichen Schritte zur Abwehr aktueller Cyberbedrohungen konzentrieren.

Im Gegensatz zu umfangreichen und oft komplexen Sicherheitsframeworks zeichnen sich die CIS Controls durch ihre klare Struktur und einfache Umsetzbarkeit aus. Sie ermöglichen es Unternehmen, mit überschaubarem Aufwand einen wirksamen Basisschutz aufzubauen und gleichzeitig das Fundament für eine langfristig belastbare Cybersicherheitsstrategie zu legen.

COBIT

COBIT (Control Objectives for Information and Related Technology) ist ein weltweit anerkanntes Framework, das die Lücke zwischen Sicherheitsprozessen und unternehmerischen Zielsetzungen schließt. Es wurde von der Information Systems Audit and Control Association (ISACA) entwickelt und dient dem Aufbau eines ganzheitlichen IT-Governance-Systems.

Die aktuelle Version COBIT 2019 ist für Unternehmen jeder Größe geeignet. Sie umfasst sechs Prinzipien und 40 Prozesse, die Governance- und Geschäftsziele unterstützen.

FISMA

Der Federal Information Security Management Act (FISMA) ist ein Rahmenwerk für US-Behörden und deren externe Dienstleister. Ähnlich wie das NIST-Framework verpflichtet FISMA Unternehmen zur Umsetzung bestimmter Sicherheitsmaßnahmen und Prozesse, zur regelmäßigen Durchführung von Risikoanalysen und zur kontinuierlichen Überwachung ihrer IT-Infrastruktur.

NERC CIP

Die NERC CPI-Standards (North American Electric Reliability Corporation Critical Infrastructure Protection) wurden entwickelt, um die Zuverlässigkeit und Sicherheit des nordamerikanischen Stromnetzes zu gewährleisten. Die speziell für den Energie- und Infrastruktursektor entwickelten Standards sind für alle am Betrieb des Stromnetzes beteiligten Unternehmen verbindlich.

Um zu verhindern, dass kleine Störungen zu großflächigen Versorgungskrisen führen, legt NERC CPI verbindliche Branchenstandards fest. Diese umfassen unter anderem Anforderungen an die Cybersicherheit, Vorfallreaktion und Wiederherstellungspläne, Schulungen für das Personal sowie weitere Maßnahmen zur Sicherstellung einer stabilen Stromversorgung.

TISAX

Die „Trusted Information Security Assessment Exchange“ (TISAX) ist ein Prüf- und Austauschmechanismus für die Informationssicherheit in der Automobilindustrie. TISAX gilt als führender Branchenstandard und ist Voraussetzung für die Zusammenarbeit mit großen deutschen Automobilherstellern.

Zwar orientiert sich TISAX an ISO 27001, ist aber speziell auf die Anforderungen der Automobilbranche zugeschnitten. Unternehmen erhalten Labels, wenn sie definierte Sicherheitslevels erreichen. Es gibt drei Prüflevels sowie aktuell acht Prüfziele, die je nach Bedarf ausgewählt werden können.

SOX ITGC

Die Sarbanes-Oxley IT General Controls (SOX ITGC) sind ein Teilbereich des umfassenderen Sarbanes-Oxley Acts. Sie legen Anforderungen an die Finanzberichterstattung für Unternehmen fest, die den Börsengang (IPO) anstreben oder bereits börsennotiert sind – unabhängig von der Branche.

SOX ITGC bestätigt die Integrität der Daten und Prozesse, die den internen Kontrollen der Finanzberichterstattung zugrunde liegen. Dies betrifft unter anderem Anwendungen, Betriebssysteme, Datenbanken und die dahinterstehende IT-Infrastruktur. Die Kontrollen betreffen insbesondere den Zugriff auf Programme und Daten, Änderungen an Anwendungen, den laufenden IT-Betrieb und die Programmentwicklung.

CCPA

Der im Jahr 2018 verabschiedete California Consumer Privacy Act (CCPA) ist ein Datenschutzgesetz, das die Datenschutzrechte von in Kalifornien ansässigen Verbrauchern stärkt. Angelehnt an die DSGVO regelt der CCPA, wie Unternehmen personenbezogene Daten erfassen, nutzen und weitergeben - und er räumt Verbrauchern mehr Kontrolle über ihre Daten ein. Der CCPA gilt für gewinnorientierte Unternehmen, die mindestens eines der folgenden Kriterien erfüllen:

- ein Jahresumsatz von über 25 Millionen US-Dollar,

- den Kauf, Erhalt oder Verkauf personenbezogener Daten von mindestens 100.000 Einwohnern, Haushalten oder Geräten in Kalifornien,

- mindestens 50 % ihres Jahresumsatzes aus dem Verkauf personenbezogener Daten von in Kalifornien ansässigen Personen.

Solche Unternehmen sind verpflichtet, Verbrauchern auf Anfrage mitzuteilen, welche Daten über sie erhoben werden, zu welchem Zweck dies geschieht und welche Dritten Zugriff darauf haben. Auf Wunsch müssen sie außerdem die Löschung dieser Daten ermöglichen.

CPRA

Der im Jahr 2020 verabschiedete California Privacy Rights Act (CPRA) baut auf dem CCPA auf und erweitert die Datenschutzrechte der in in Kalifornien ansässigen Verbraucher.

Der CPRA gilt für dieselben Unternehmen wie der CCPA. Darüber hinaus gilt er für Unternehmen, die 50 % oder mehr ihres Jahresumsatzes mit dem Verkauf oder der Weitergabe personenbezogener Daten erzielen. Der CPRA führt außerdem die neue Kategorie „sensible personenbezogene Daten” ein. Dazu zählen beispielsweise Sozialversicherungsnummern, Führerscheindaten, Reisepassnummern sowie Bank- und Finanzinformationen.

CMMC

Die Cybersecurity Maturity Model Certification (CMMC) ist das zentrale Sicherheitsframework des US-Verteidigungsministeriums, mit dem die Cybersicherheit in Unternehmen der Verteidigungsindustrie bewertet und gestärkt werden soll. Obwohl das Modell erst im Januar 2020 eingeführt wurde, basieren 110 der insgesamt 171 Anforderungen auf der bewährten NIST SP 800-171-Richtlinie.

Das Modell unterscheidet drei Reifegrade - „Foundational“, „Advanced“ und „Expert“ - und wird derzeit in den DFARS-Regelungen (Defense Federal Acquisition Regulation Supplement) verankert. Ab 2025 ist eine gültige CMMC-Zertifizierung Voraussetzung für die Teilnahme an öffentlichen Ausschreibungen im Verteidigungsbereich.

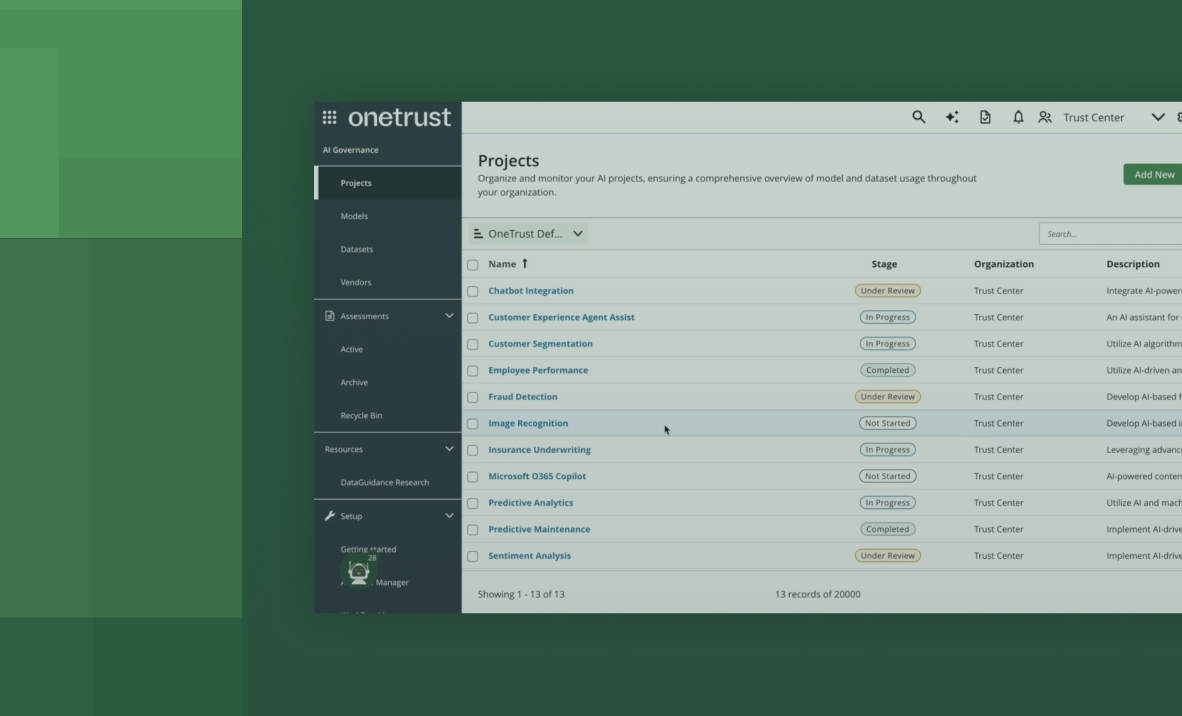

OneTrust Compliance Automation

Mit OneTrust Compliance Automation können Sie flexibel auf Veränderungen in der Informationssicherheitslandschaft reagieren und sind künftigen Sicherheitsanforderungen stets einen Schritt voraus.

Mit dem Wachstum Ihres Unternehmens steigen auch die Komplexität und der Umfang Ihrer Compliance-Anforderungen, beispielsweise durch unterschiedliche Regelungsbereiche oder mehrere gleichzeitig geltende Frameworks. Compliance Automation deckt über 29 dieser Frameworks ab und unterstützt Sie dabei, Sicherheits-Compliance effizient und skalierbar umzusetzen.

Unser internes Expertenteam aus ehemaligen Auditoren und Informationssicherheitsspezialisten unterstützt Sie bei der praktischen Umsetzung von Compliance. Wir unterstützen Sie mit fundierter Anleitung zur Implementierung von Kontrollmaßnahmen, automatisierter Erfassung von Nachweisen und einer deutlich tieferen Integration als beim herkömmlichen Kontroll-Mapping. Darüber hinaus bieten wir Ihnen viele weitere Leistungen an.

Fordern Sie eine Demo an und erfahren Sie, wie Sie mithilfe von OneTrust Ihre Sicherheits-Compliance effizient aufbauen, skalieren und automatisieren können.

Das könnte Sie auch interessieren

Product Roadshow Munich

Erhalten Sie Einblicke in die OneTrust Produkt‑Roadmap und kommende Funktionen. Nehmen Sie an digitalen Live‑Sessions und Breakouts mit Product Managern teil.

März 05, 2026

Vor-Ort-Event

Exklusives Customer Champion Pre-Event Dinner

Exklusives Pre‑Event Dinner am 4. März in München: Kostenfreies Networking mit Privacy-, Risk- & AI‑Governance‑Expert:innen. Plätze limitiert.

März 04, 2026

On-Demand-Webinare

AI Governance

KI-Governance erfolgreich umsetzen: Praktische Einblicke und Tools

Erfahren Sie, wie Sie KI-Governance erfolgreich umsetzen: praxisnahe Einblicke, Tools und Strategien für Compliance und Innovation.

Januar 14, 2026

Deutsch

Agentic vs. Agentish AI: Was Risk- & Compliance-Teams wissen müssen

Entdecken Sie praxisnahe Strategien für Agentic AI, um Risiken zu managen, Compliance zu sichern und zukunftsfähige Programme aufzubauen.

Dezember 11, 2025

On-Demand-Webinare

AI Governance

Der Digital Omnibus: Die wichtigsten Änderungen bei DSGVO, AI Act und ePrivacy

Die Europäische Kommission hat den Digital Omnibus vorgestellt, mit dem zentrale Regelwerke wie die DSGVO, die ePrivacy-Richtlinie und der AI Act umfassend geändert werden sollen. In unserem Expertengespräch erfahren Sie, welche Neuerungen bei Betroffenenrechten, Datenschutz-Folgenabschätzungen, Cookie-Einwilligungen, Incident Reporting und KI-Nutzung künftig relevant werden.

Dezember 08, 2025

Bericht

Privacy Automation

IDC MarketScape 2025: OneTrust unter den Spitzenanbietern von Datenschutz-Compliance-Software

Entdecken Sie, warum der IDC MarketScape OneTrust im Jahr 2025 als führenden Anbieter von Software für Datenschutz-Compliance ausgezeichnet hat. Erfahren Sie außerdem, wie OneTrust mehr als 14.000 Kunden dabei unterstützt, Compliance zu automatisieren, Risiken zu managen und sich auf KI-Governance vorzubereiten. Fordern Sie jetzt auf den Auszug an.

November 13, 2025

On-Demand-Webinare

Technology Risk & Compliance

Risikomanagement im Wandel: Praxisnahe Ansätze für NIS2, DORA & ISO 27001

Die regulatorische Anforderungen wie NIS2, DORA und ISO27001 nicht nur erfüllen, sondern strategisch in die Unternehmenssteuerung eingebettet sind.

November 06, 2025

Bericht

AI Governance

KI-ready Governance: Der Bericht 2025

Aus den Antworten von 1.250 IT-Führungskräften geht ein Thema klar hervor: Traditionelle Governance kann mit KI nicht mehr Schritt halten. Erfahren Sie, wie Teams umdenken.

September 09, 2025

Bevorstehende Webinare

AI Governance

AI-Governance aus neuer Perspektive: Worauf Auditoren beim Thema AI achten und wie Unternehmen sich am effizientesten vorbereiten

Nehmen Sie an unserem 30-minütigen Webinar teil und erhalten Sie praxisnahe Einblicke in den EU-AI-Act aus Auditorensicht – eine wertvolle Perspektive, ganz gleich, in welcher Phase Ihrer KI-Strategie Sie sich befinden

September 09, 2025

E-Book

Consent & Preferences

Vertrauen im Zeitalter der KI: Ein Leitfaden zu Datenschutz, Einwilligungen und First-Party-Daten

Erfahren Sie, wie Sie im Zeitalter der KI Vertrauen schaffen – mit Strategien, die die Einwilligung in den Mittelpunkt stellen, den Datenschutz stärken, die Nutzung von First-Party-Daten optimieren und gleichzeitig für Compliance sorgen.

August 12, 2025

Bericht

Technology Risk & Compliance

OneTrust ist „Leader“ im IDC MarketScape 2025 für GRC-Software

Die OneTrust Plattform bringt Daten- und Datenschutzteams sowie Risikomanager in einem zentralen System zusammen. Damit sind Sie regulatorischen Veränderungen stets einen Schritt voraus und können verantwortungsvolles Wachstum gezielt fördern. Laden Sie den Auszug herunter und erfahren Sie, wie OneTrust Sie dabei unterstützt, schneller voranzukommen – ohne Kompromisse bei der Compliance.

Juli 17, 2025

E-Book

Third-Party Risk

Der umfassende Leitfaden für das Drittparteienmanagement

Für Sicherheitsteams ist es unerlässlich, einen ganzheitlichen Ansatz für das Drittparteienmanagement zu implementieren.

Juli 07, 2025

E-Book

Third-Party Risk

Kompetent durch den Lebenszyklus des Drittparteienrisikomanagements

Laden Sie unser E-Book zum Thema „Drittparteienrisikomanagement“ (TPRM) herunter und erhalten Sie eine umfassende Roadmap für den gesamten TPRM-Lebenszyklus.

Juli 07, 2025

Vor-Ort-Event

Trust Intelligence

OneTrust KI-Tag

Wir diskutieren, wie Organisationen die Herausforderungen der verantwortungsvollen KI-Nutzung meistern und welche nächsten Schritte auf dem Weg zu einer zukunftsfähigen KI-Strategie wichtig sind.

Juni 26, 2025

Demo

Third-Party Risk

OneTrust Demo-Video zum Digital Operational Resilience Act

Erfahren Sie, wie OneTrust das Management von IKT-Risiken und IKT-Drittanbietern vereinfacht und Finanzinstituten dabei hilft, die DORA-Verordnung wirkungsvoll umzusetzen.

Mai 22, 2025

Bevorstehende Webinare

Privacy Management

OneTrust setzt auf OneTrust

Wir laden Sie herzlich ein, an unserer exklusiven Webinar-Reihe teilzunehmen und sich ein Bild von den vielfältigen Anwendungsmöglichkeiten der OneTrust Plattform zu machen. Unsere internen Teams werden Ihnen anschaulich berichten, wie sie die Plattform zur Verwaltung von Datenschutz, Einwilligungen, KI, Drittparteienrisiken und vielen weiteren Bereichen einsetzen.

Mai 19, 2025

Bevorstehende Webinare

Consent & Preferences

Von Compliance zum Geschäftspotenzial: Die Rolle von Einwilligungen im Zeitalter des EU Data Acts

Mai 14, 2025

Bevorstehende Webinare

Verantwortungsvolle KI

Mastering AI Governance – Best Practices and Tools for a Holistic Risk Management Approach

Join us for this engaging webinar as we delve into the best practices for applying AI governance and explore cutting-edge tools designed to monitor and mitigate risks associated with artificial intelligence

April 30, 2025

Whitepaper

Verantwortungsvolle KI

Erst mit KI wird Datenschutz skalierbar: Willkommen in der neuen Ära des Datenschutzmanagements

Erfahren Sie, wie KI-Agenten den Datenschutz verändern. Sie unterstützen Teams dabei, die Compliance zu skalieren, manuelle Arbeit zu reduzieren und fundierte Entscheidungen zu treffen.

April 23, 2025

E-Book

Consent & Preferences

Mehr Transparenz, stärkere Kundenbindung: Die Rolle von Präferenz-Centern

Entdecken Sie die Vorteile individuell anpassbarer Präferenz-Center, lernen Sie bewährte Verfahren kennen und erfahren Sie, wie Ihnen OneTrust Universal Consent & Preference Management dabei helfen kann, eine engere Beziehung zu Ihren Kunden aufzubauen.

März 19, 2025

Bevorstehende Webinare

Consent & Preferences

Personalisierung und Datenschutz im Einklang: Erfolgsstrategien mit First-Party-Daten

Der Umgang mit First-Party-Daten gewinnt zunehmend an Bedeutung – sowohl für personalisierte Kundenerlebnisse als auch für die Einhaltung von Datenschutzvorgaben. Dieses Webinar gibt einen Überblick über bewährte Methoden zur Datennutzung, regulatorische Entwicklungen und praxisnahe Ansätze für eine nachhaltige Datenstrategie.

März 13, 2025

Whitepaper

Consent & Preferences

Handel im Wandel: Vertrauen schaffen im Zeitalter moderner Datenschutzanforderungen

Laden Sie unser Whitepaper herunter und erfahren Sie, wie Sie durch den gezielten Einsatz von Daten eine durchdachte Einwilligungs- und Präferenzstrategie entwickeln und so starke Kundenbeziehungen aufbauen können.

Januar 22, 2025

E-Book

Consent & Preferences

Ihr CDW neu gedacht: Einwilligungsmanagement als Schlüssel zu vertrauenswürdigen und verwertbaren Daten

Erfahren Sie, wie Sie durch die Integration einer Consent Management Platform in Ihr Cloud Data Warehouse Compliance gewährleisten, Vertrauen stärken und den Wert Ihrer Daten maximieren können.

Januar 21, 2025

E-Book

Consent & Preferences

Das Consent & Preferences Maturity Model im Überblick

Laden Sie dieses E-Book herunter, um mehr über die sechs Phasen des Consent & Preferences Maturity Model zu erfahren - und um herauszufinden, wo Ihr Programm innerhalb dieses Rahmens steht.

Januar 17, 2025

Checkliste

Third-Party Risk

DORA-Compliance: Ist Ihr Unternehmen vorbereitet?

Der Digital Operational Resilience Act (DORA) ist die erste EU-Verordnung, die die Sicherheitsfunktionen von Finanzunternehmen regelt.

Januar 16, 2025

Whitepaper

AI Governance

KI-Governance neu gedacht: Wie Sie mit OneTrust den EU AI Act erfolgreich umsetzen

Januar 02, 2025

Bevorstehende Webinare

Third-Party Risk

From reliance to resilience: Building a strong third-party risk management

With this webinar, you'll learn how to tackle the complexities of Third-Party Risk Management (TPRM). Explore real-world incidents, widespread challenges, regulatory expectations, and the key components of a robust TPRM framework.

Dezember 17, 2024

Bericht

OneTrust zum führenden Anbieter für Operational Resilience Software 2024 ernannt

Laden Sie diesen Verdantix-Bericht herunter und erfahren Sie, warum operative Resilienz für Ihr Unternehmen entscheidend ist - und warum OneTrust als führender Anbieter ausgezeichnet wurde.

Dezember 05, 2024

E-Book

Third-Party Risk

Leitfaden für das Drittparteienrisikomanagement

Dieser Leitfaden zum Risikomanagement für Dritte gibt Ihnen einen Überblick über die Voraussetzungen für den Aufbau eines erfolgreichen Risikomanagementprogramms für Dritte.

September 03, 2024

Bevorstehende Webinare

Trust Intelligence

Back to Work mit OneTrust

In diesem Webinar adressieren wir drei wesentliche Themen, die Ihnen eine verantwortungsvolle Nutzung sowie die Erschließung des vollen Potenzials Ihrer Daten ermöglichen: Datenschutz und AI, Einwilligungsmanagement und Drittparteienrisikomanagement.

August 29, 2024

E-Book

Consent & Preferences

Praktischer Leitfaden für Marketingexperten zum Einwilligungs- und Präferenzmanagement

Personalisierte Erlebnisse sind im Marketing unverzichtbar geworden – Kunden erwarten maßgeschneiderte Inhalte. Doch was passiert, wenn Kommunikation nicht überzeugt? Ein effektives Einwilligungs- und Präferenzmanagement macht den Unterschied. Das Whitepaper zeigt, wie Unternehmen First-Party-Daten erheben und nutzen können, um Kundenzufriedenheit zu steigern und gleichzeitig rechtliche Anforderungen zu erfüllen.

August 21, 2024

E-Book

Privacy & Data Governance

Leitfaden zur Automatisierung von Datenschutzprogrammen

Die kontinuierliche Anpassung an gesetzliche Bestimmungen und Datenumgebungen stellt Datenschutzteams vor große Herausforderungen bei der Suche, sowie dem Schutz und Verständnis von Daten. Dieses e-Book illustriert die Vorteile der Automatisierung von Datenschutzprogrammen, welche Prozesse automatisiert werden können und gibt praktische Tipps für die Umstellung.

August 13, 2024

E-Book

Third-Party Risk

Erfolgreiches Drittparteienmanagement: Risiken branchenübergreifend managen

Erfahren Sie in diesem E-Book, wie Sie Drittparteiemanagement erfolgreich in Ihrem Unternehmen etablieren - mit praxisnahen Einblicken aus verschiedenen Branchen.

August 06, 2024

E-Book

Privacy & Data Governance

Privacy Maturity Modell

Wie reif ist Ihr Datenschutzprogramm?

Juli 10, 2024

Bevorstehende Webinare

Third-Party Risk

Live-Demo: Umsetzung von DORA in der OneTrust Plattform

Dieses Webinar informiert alle, wie Sie die OneTrust Plattform für die Umsetzung von den DORA-Anforderungen nutzen können.

Juli 03, 2024

Bevorstehende Webinare

AI Governance

Countdown zum EU AI Act: Verantwortungsvolle Umsetzung der Anforderungen

Dieses Webinar informiert alle, die für die Implementierung von KI im Unternehmen verantwortlich sind, über den Zeitplan für das Inkrafttreten des EU AI Acts, seine Anwendbarkeit und Anforderungen.

Juni 27, 2024

Whitepaper

AI Governance

Aufbau einer AI Governance: Wo fängt man an?

Durch die zunehmenden Fähigkeiten von AI entstehen neue Anwendungsfälle, die Unternehmen verändern. Um sich auf den unvermeidlichen Wandel vorzubereiten, ist es notwendig, ein effektives AI-Governance-Programm einzuführen. Dieses Whitepaper beschreibt die ersten Schritte eines AI-Governance-Programms am Fallbeispiel von OneTrust.

Juni 04, 2024

Checkliste

Third-Party Risk

TPRM und Datenschutz-Compliance: Was Sie bei der Zusammenarbeit mit Drittparteien beachten sollten

Laden Sie diese Checkliste herunter, um zu erfahren, welche Fragen Sie sich bei der Entwicklung eines TPRM-Programms stellen sollten, um die Einhaltung der Datenschutzbestimmungen zu gewährleisten.

Mai 31, 2024

E-Book

Privacy & Data Governance

Trending Towards Trust 2024

In der Gesellschaft haben sich neue Maßstäbe dafür entwickelt, was erfolgreiche Geschäftstätigkeit ausmacht. Ein großer Stichpunkt ist "Vertrauen", der dieses Jahr auf drei Faktoren basiert: Messung, Management und Maturität. Der Report fasst die Auswirkungen auf Unternehmen zusammen.

Mai 30, 2024

Bevorstehende Webinare

Third-Party Risk

DORA Countdown: aktueller Stand und Umsetzungsansätze

Mai 28, 2024

Bevorstehende Webinare

Privacy & Data Governance

Aufbewahrungsrichtlinien, Datenlöschung - und minimierung

Effizientes Datenmanagement für unstrukturierte/ROT-Daten

Mai 23, 2024

E-Book

Consent & Preferences

Einwilligungsmanagement: So schaffen Finanzdienstleister Vertrauen

Wie können Finanzdienstleister von einer Lösung für das Einwilligungsmanagement profitieren? Laden Sie noch heute unser E-Book mit dem geballten Fachwissen von Capco herunter.

Mai 01, 2024

Pressemitteilung

Weiterentwicklung des Partnerprogramms von OneTrust zur Förderung vertrauenswürdiger Innovation

Neue Vorteile im Partnerprogramm erleichtern es, gemeinsame Fähigkeiten zu erweitern, den Kundennutzen zu steigern und neue Umsatzmöglichkeiten zu erschließen

April 24, 2024 4 lesezeit

Checkliste

Third-Party Risk

6 Schritte zu einem effektiven Drittparteien-Risikomanagement

Nutzen Sie unsere Checkliste mit den sechs Schritten zu einem robusten TPRM-Programm, um Drittparteienrisiken effektiv zu managen.

März 29, 2024

Datenschutzorientierte und personalisierte Erlebnisse mit OneTrust und Adobe Real-Time CDP

März 20, 2024

Consent und First-Party-Data Strategie: 7 Schritte zum Erfolg

Consent und First-Party-Data Strategie: 7 Schritte zum Erfolg

März 19, 2024

Consent und First-Party-Data Strategie: 7 Schritte zum Erfolg

Consent und First-Party-Data Strategie: 7 Schritte zum Erfolg

März 19, 2024

Bevorstehende Webinare

Technology Risk & Compliance

PCI DSS Compliance: How to scope and streamline monitoring with Certification Automation

Join our PCI DSS webinar where we discuss how Certification Automation can help free up valuable InfoSec resources, streamline audits, and stay continuously compliant.

März 05, 2024

Whitepaper

AI Governance

AI Playbook: praxisorientierter Leitfaden für Anbieter und Betreiber von AI

Dieses Whitepaper adressiert die Verpflichtungen von Unternehmen im Zusammenhang mit AI. Das Dokument stellt die einzelnen Unteraufgaben diverser Teams dar und erläutert wichtige Informationen für Anbieter, als auch Betreiber.

Januar 31, 2024

Bevorstehende Webinare

Privacy Management

OneTrust Privacy Day

Herausforderungen im Datenschutz 2023 | Video On Demand

Dezember 20, 2023

Bevorstehende Webinare

Privacy & Data Governance

Bereit für die EU Data Strategy? Alles was Sie aktuell über Data Act, AI Act und Digital Services Act wissen müssen

Dieses Webinar bietet einen Einblick in die neuesten Entwicklungen im Bereich der EU-Datenschutzregulierung, sowie zu bewährten Strategien zur Vorbereitung auf diese Veränderungen.

Oktober 23, 2023

E-Book

Third-Party Risk

Datenschutz und Drittparteien-Risiken: Ein integrierter Ansatz

Erfahren Sie, warum Datenschutz im Drittparteien-Risikomanagement unverzichtbar ist, und lernen Sie 10 Best Practices kennen, mit denen Sie die Datenschutz-Compliance bei der Zusammenarbeit mit Drittanbietern erfolgreich umsetzen.

Oktober 12, 2023

Bevorstehende Webinare

Privacy & Data Governance

Jetzt zukunftssicher aufstellen für LkSG & Co.

Das Gesetz über die unternehmerischen Sorgfaltspflichten in Lieferketten (LkSG) tritt ab dem 01.

August 07, 2023

Bevorstehende Webinare

Third-Party Risk

Sind Ihre Auslagerungspartner und Drittparteien eine Belastung für Ihre Datenschutz Compliance? 5 Tipps, um Ihr Risiko zu reduzieren

Dieses Webinar erläutert, wie Sie mit einem Third Party Risk Management-Programm datenschutzbezogene Risiken verringern, Compliance Records mit Leichtigkeit führen und die Zusammenarbeit von Geschäftseinheiten fördern können.

Juli 19, 2023

Bevorstehende Webinare

Drittparteien-Due-Diligence

Third party due diligence: ein praktischer deep dive

Dieses Webinar diskutiert Branchentrends, die eine intensivere Überprüfung von Dritten vorantreiben, sowie Herausforderungen und Lösungen für die Einhaltung der Sorgfaltspflicht gegenüber Dritten.

Juli 18, 2023

Checkliste

Consent & Preferences

First-Party-Daten-Checkliste für Vermarkter

Laden Sie unsere ausführliche Checkliste für First-Party-Daten herunter. Damit können Sie eine Marketingstrategie entwickeln, die den Datenschutz berücksichtigt, Vertrauen schafft und die Compliance Ihres Unternehmens gewährleistet.

Juli 11, 2023

Bevorstehende Webinare

Internes Auditmanagement

Certification Automation – Ihre Lösung für den Aufbau, die Erweiterung und die Automatisierung Ihres InfoSec-Compliance-Programms

Dieses Webinar erläutert wie OneTrust Ihnen helfen kann, Ihr InfoSec-Compliance-Programm auszubauen, die Flexibilität zu steigern und die Komplexität zu reduzieren.

Juni 21, 2023

Blog

Consent & Preferences

Was die neuesten Google CMP-Anforderungen für Ihr Unternehmen bedeuten

Dieser Blog adressiert die in 2023 in Kraft getretenen Änderungen bei Google Ads, die Unternehmen dazu auffordern, Einwilligungslösungen zu implementieren, die Datenschutz und Personalisierung in Einklang bringen.

Mai 15, 2023 3 lesezeit

Bevorstehende Webinare

Consent & Preferences

Mit datenschutzorientierten Marketingstrategien Kunden gewinnen und langfristig binden

Dieses Webinar zeigt Werbetreibenden und Marketing-Experten, wie Kunden durch die Bereitstellung eines Präferenz-Centers und das Sammeln von First-Party-Daten nachhaltig gewonnen und gebunden werden können.

März 02, 2023

Bevorstehende Webinare

Third-Party Risk

Trends im IT-Risikomanagement – Behandeln Sie schon oder bewerten Sie noch?

Dieses Webinar thematisiert einen strukturierten und effektiven Umgang mit IT-/IS- Risikomanagement.

Januar 18, 2023

E-Book

Trust Intelligence

Trending Toward Trust: Worauf Unternehmen 2023 achten müssen

Das eBook diskutiert Branchentrends, die Unternehmen 2023 achten müssen, um das Vertrauen von Verbrauchern zu gewinnen.

Dezember 15, 2022

Bevorstehende Webinare

Privacy & Data Governance

How the GDPR expertise can help to accelerate your compliance with the new Swiss Privacy Law

Swiss data protection act came into effect in January 2023, and it brought significant changes to the previous data protection law.

Dezember 08, 2022

Bevorstehende Webinare

Consent & Preferences

Daten aktivieren und Vertrauen schaffen durch Präferenzmanagement

Dieses Webinar erläutert, wie sie eine sinnvolle und kanalübergreifende Aktivierung von Kundendaten einführen, um eine optimale Customer Experience bieten zu können.

Dezember 07, 2022

Infografik

Drittparteien-Due-Diligence

LkSG Kurzanleitung: Was Sie über das deutsche Gesetz zur Sorgfaltspflicht in der Lieferkette wissen müssen

November 08, 2022

Bevorstehende Webinare

Drittparteien-Due-Diligence

Das LkSG: In 8 Schritten zur erfolgreichen Umsetzung

Dieses Webinar leitet sie durch einen 8-Schritte-Ansatz, mit dem Sie alle erforderlichen Sorgfaltspflichten des Lieferkettensorgfaltspflichtengesetzes erfüllen können.

Oktober 18, 2022

Whitepaper

Privacy Automation

PIAs und DPIAs im Griff: Das umfassende Handbuch für Datenschutzexperten

Nutzen Sie das volle Potenzial Ihres Datenschutzprogramms mit unserem umfassenden Handbuch. Es vermittelt Ihnen das nötige Wissen und stellt Ihnen die passenden Tools bereit, um effektive PIA- und DPIA-Prozesse zu etablieren.

Juli 22, 2021

Demo

OneTrust Plattform-Demo

Erleben Sie OneTrust in der Praxis und erfahren Sie, wie Sie Daten und KI verantwortungsvoll nutzen können!

Blog

Privacy & Data Governance

Automatisieren Sie Ihre Datenschutzprogramme, um Datenschutz- und Data Governance-Initiativen besser aufeinander abzustimmen

Dieser Blog erläutert, wie Sie mit OneTrust in 2 Schritten Ihr Datenschutzprogramm automatisieren können.

5 lesezeit

Blog

Third-Party Risk

Aufbau eines effektiven Third Party Managements

Dieser Blog diskutiert, wie ein effektives Third Party Management etabliert werden kann, das Sicherheit für Datenschutz-, Sicherheits-, Ethik- und ESG-Teams schafft.

5 lesezeit

Navigating AI Governance: Einladung zum Strategischen Workshop | Ressourcen | OneTrust

Erfahren Sie in unserem exklusiven AI Governance Workshop, wie Sie Best Practices umsetzen, Innovation mit Risikomanagement vereinen und sich auf globale KI-Regulierungen wie den EU AI Act vorbereiten. Plätze sind begrenzt – jetzt anmelden!

Elevate your marketing strategy with first-party data to maximize opt-ins | Resourcen | OneTrust

E-Book

Third-Party Risk

DORA verstehen: Auswirkungen des Digital Operational Resilience Act auf das Third-Party Risk Management

Bevorstehende Webinare

Privacy Management

Datentransfers: Herausforderungen, Lösungen und OneTrust als verlässlicher Partner

Dieses Webinar geht auf Regulierungen, sowie Möglichkeiten zur Risikobewertung und -Minderung von Datenübertragungen ein.

Bevorstehende Webinare

AI Governance

AI Governance Programm

Dieses Webinar thematisiert, wie Unternehmen mithilfe von AI Governance risikobasierte Entscheidungen für einen verantwortungsvollen Einsatz von AI-Technologie treffen können.

Bevorstehende Webinare

Data Discovery & Klassifizierung

Big Data Best Practices - Wie Sie die Datenflut bewältigen und Sicherheitsrisiken minimieren

Get best practices to manage Big Data

Ressourcen für KI-fähige Governance | OneTrust

Laden Sie hilfreiche Ressourcen herunter und sehen Sie sich kostenlose Webinare an. Erfahren Sie, wie Sie den Überblick, die Skalierbarkeit und die Kontrolle gewinnen, die Sie benötigen, um Innovationen voranzutreiben und gleichzeitig eine verantwortungsvolle Datennutzung zu gewährleisten.

Ressourcen für verantwortungsvolle KI | OneTrust

Entdecken Sie praxisorientierte Leitfäden und inspirierende Webinare für Fachleute aus den Bereichen Datenmanagement, Datenschutz und Governance. Beschleunigen Sie die verantwortungsvolle Einführung von KI und stellen Sie sicher, dass alle regulatorischen Anforderungen erfüllt werden.